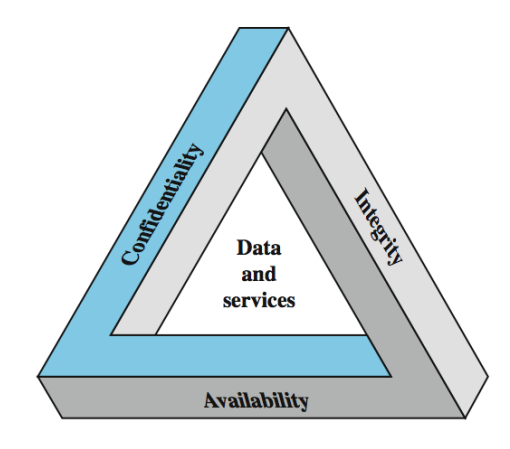

컴퓨터 보안에는 지켜야할 세가지 필수적인 사항이 존재한다. 이를 CIA triad라고 하는데: confidentiality, integrity and availability(기밀성,무결성,가용성)가 그것이다.

-기밀성 Confidentiality :

▪ Data confidentiality :Assures that confidential information is not disclosed to unauthorized individuals. 기밀정보가 권한이 없는 사용자한테 공개되지 않는다.

대표기술:암호화

▪ Privacy: Assures what information may be collected and stored 어떤정보가 저장되어야 하는가.

ex)주민등록번호로는 개인식별이 가능하지만 굳이 성인인증을 할때는 주민번호 모두를 보지 않는다

대표기술:익명성 제공

-무결성 Integrity :손상이 안된다.

▪ Data integrity :Assures that information and programs are changed only in a specified and authorized manner.지정된 사용자or 권한이 있는 사용자만 정보를 수정할수 있다. unimpaired 방식으로 동작하는 것을 보장한다.

▪ System integrity: Assures that a system performs its operations in unimpaired manner.

-가용성 availability : Assures that systems works promptly and service is not denied to authorized users. 즉각적으로 동작하고 허가된 유저가 서비스를 사용할수 있도록 한다.

물론 이 이외에도 이외에도

ISO/IEC에서 지정한

-Authenticity(진정성):

▪ The property of being able to be verified and trusted (genuine)

▪ The property of being confident in the validity of a transmission, or a message, or its originator

-Accountability(책임추적성)

▪ The property of generating the requirement for actions of an entity to be traced uniquely to that individual to support nonrepudiation, deference, etc.

도 존재한다.

- Security Concepts and Relationships

Threat agent(Adversary) :

시스템에 위협이거나 시스템을 공격하는 주체

Attack:

Intelligent threat(고의적으로 보안 서비스에 침입해서 시스템의 보안정책을 위반하려는 행위)이 행하는 시스템에 대한 공격

Countermeasure:

Threat이나 Vulnerabillity를 일어날수 있는 위험을 최소화하거나 발견을 하여 조치가 되도록 보고를 해서, Threat,Culnerabillity를 예방하거나 없애버리는 행위,장치나 기술.

Risk:

확률적으로 기대하는 손실의 기대치, 위협이 취약첨을 이용하여 보호해야할 대상을 훼손할 가능성(제어O):그래서 owner는 risk를 줄이기 위해서 countermeasure을 사용한다.

Security Policy:

시스템 리소스를 보호하기 위해 시스템이나 단체가 어떻게 보안 서비스를 제공하는지 나타네는 규칙들.

Security Resource(Asset):

정보 시스템에 포함되어 있는 데이터,시스템이 제공하는 서비스, 시스템이 제공하는 capability: 프로세싱 전력이나 통신 대역폭

Threat:보안이 침해될 가능성,자산의 손실을 발생시키는 원인이나 행위(제어X)

Vulnerability:

시스템의 설계,구현이나 operation, 또는 management의 시스템의 보안정책을 위반하는데 접근되어질수 있는 약점이나 허점

-Threat Consequences: 이 Threat에 의해 결국 나타날수 있는 결과

❖ Unauthorized disclosure: entity가 자신에게 허가되지 않은 데이터에 접근을 하는것 ->threat to confidentiality

❖ Deception: 허가받은 entity가 거짓된 데이터를 받아서 진짜라고 착각하는 경우 -> threat to integrity

❖ Disruption: 정확한 시스템 서비스의 수행을 중지시키거나 방지하는 경우->threat to integrity and availability

❖ Usurpation: 시스템 서비스의 통제권을 허가받지 않은 entity가 접근하는 경우-> threat to integrity

-The Scope of Computer Security

- Fundamental Security Design Principles 보안의 기본 설계 원칙

❖ Separation of Privilege: Multiple privileges should be needed to do achieve access (or complete a task) 자원에 대해 접근을 하려면 세부적으로 나누어진 권한이 필요하다.

❖ Least Privilege: Every user (process) should have the least privilege to perform a task 사용자에게는 권한을 최소화해서 줘야한다.

❖ Least Common Mechanism: A design should minimize the function shared by different users (providing mutual security; reduce deadlock)공동으로 주어지는 부분은 적게해야한다.(상호 security)

❖ Psychological Acceptability: Security mechanisms should not interfere unduly with the work of users.심리적으로 수용할수 있는것 까지, 지나치게 정상적인 사용에 간섭을 하면 안된다.

- Attack Surfaces

❖ Attack Surface: Reachable and exploitable vulnerabilities in a system 악용가능한 시스템의 취약점

❖ Three Categories

▪ Network attack surface (i.e., network vulnerability) - Open ports-스케일링의 대상이 된다.(해당 서비스의 취약점이 드러난다)

▪ Software attack surface (i.e., software vulnerabilities) • Memory safety violations, such as buffer overflows and dangling pointers-공격자의 route가 정해진다.

▪ Human attack surface (e.g., social engineering) - An employee with access to sensitive info.쉽게 피싱과 관련된 부분

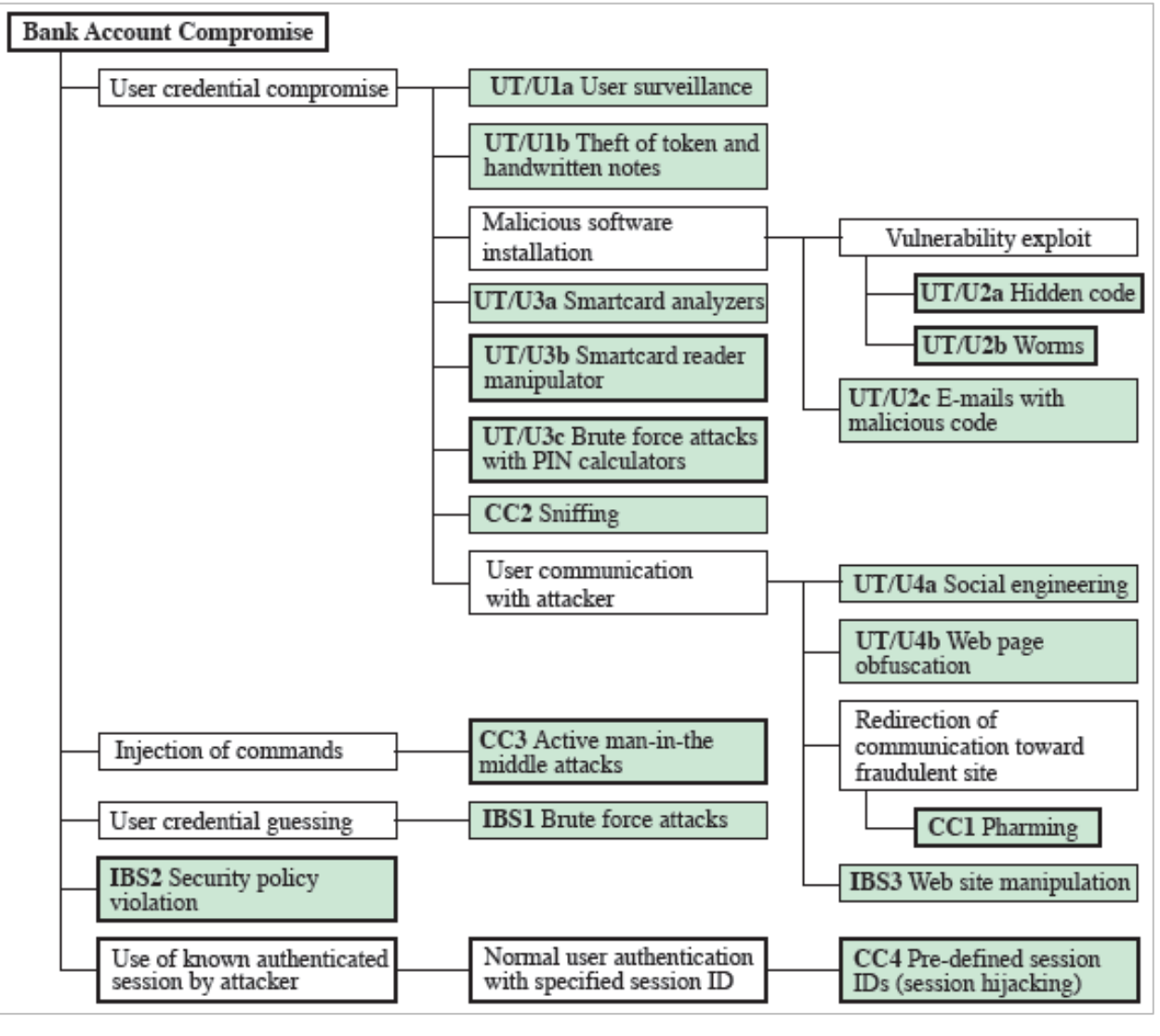

- Attack Trees

실제로 공격이 어떻게 발생하는가. 정확한 정의는: "어떻게 Asset,혹은 target이 어떻게 공격을 발생하는지 나타내는 개념적인 다이어그램"이라고 할수가 있다.

❖ Objective

▪ To effectively exploit the information available on attack patterns, which are published on CERT(Community Emergency Response Team) or similar forums

▪ Security analysts can use the tree to guide design and strengthen countermeasures.공격,방어자가 모두 사용할수가 있다.

- Security Taxonomy: 실제로 시스템에 대한 공격은 다음과 같이 분류가 된다.

'컴퓨터 보안' 카테고리의 다른 글

| Database Security (0) | 2024.04.13 |

|---|---|

| User Authentication (0) | 2024.04.12 |